https://dreamhack.io/wargame/challenges/44/

command-injection-1

특정 Host에 ping 패킷을 보내는 서비스입니다. Command Injection을 통해 플래그를 획득하세요. 플래그는 flag.py에 있습니다. Reference Introduction of Webhacking

dreamhack.io

페이지에 접속해보니 ping이라는 페이지가 있어서 들어가 보았다!

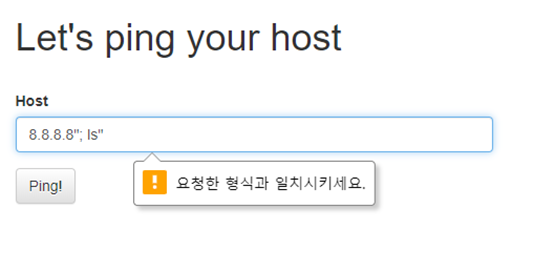

문제에서 flag.py에 flag가 있다고 했으니까 일단 ls로 확인해보자!

이렇게 입력해봤더니 요청한 형식이 아니라고 하는데, 아마 필터링이 되어 있는 것 같았다.

개발자도구를 열어서 보니까 pattern 함수로 필터링이 되어있었다.

이 부분을 수정해주고 다시 똑같이 입력값을 줘보았다!

( 참고로 띄어쓰기는 결과에 영향이 없었다.,,! )

위와 같이 입력을 주고 나니

8.8.8.8에 대한 ping 결과와 ls에 대한 결과도 함께 출력되었다.

Flag.py 파일이 있으니까 cat 명령을 통해 읽어주면 될 것 같다.

다시 돌아가서 pattern 함수 지워주고~

위 사진처럼 이렇게 입력을 주면

flag를 얻을 수 있다!

'Webhacking > Dreamhack' 카테고리의 다른 글

| [Web] Dreamhack_ file-download-1 (0) | 2022.08.27 |

|---|---|

| [Web] Dreamhack_ csrf-2 (0) | 2022.08.26 |

| [Web] Dreamhack_ xss-2 (0) | 2022.08.25 |

| session-basic (0) | 2022.08.15 |

| cookie (0) | 2022.08.15 |